Zastanawiasz się, jak sprawdzić, czy masz keyloggera? Poznaj metody monitorowania procesów w tle i analizy połączeń sieciowych oraz wykorzystaj komendę netstat -ano.

Jak sprawdzić, czy mam keyloggera na komputerze?

Keyloggery to niebezpieczne oprogramowanie, które umożliwia przechwytywanie informacji wpisywanych przez użytkowników na klawiaturze. Jak zidentyfikować obecność takiego programu na naszym komputerze? Oto kilka wskazówek:

- obserwowanie procesów w Menedżerze zadań – często kontroluj listę uruchomionych aplikacji i zwracaj uwagę na te, które wydają się podejrzane lub są Ci obce, keyloggery zazwyczaj działają w tle jako ukryte procesy systemowe;

- sprawdzenie aktywnych połączeń sieciowych – takie programy mogą wysyłać zgromadzone dane do zdalnych serwerów przez internet, zwróć uwagę na nietypowe połączenia oraz ich adresy IP – może to być sygnał alarmowy;

- wykorzystanie komendy netstat -ano – do określenia PID (Process Identifier), dzięki temu można śledzić połączenia związane z podejrzanymi procesami i przypisać je do konkretnych aplikacji działających na komputerze;

- regularne skanowanie systemu za pomocą programów antywirusowych – nowoczesne narzędzia są w stanie efektywnie wykrywać i usuwać takie zagrożenia dzięki aktualizowanym bazom danych wirusów oraz zaawansowanym mechanizmom heurystycznym.

Podsumowując, systematyczna kontrola procesów i analiza ruchu sieciowego pozwalają zwiększyć szanse na wykrycie keyloggera oraz ochronę przed kradzieżą danych osobistych.

Monitorowanie procesów w Menedżerze zadań

Kontrolowanie procesów za pomocą Menedżera zadań może pomóc w wykryciu keyloggera. W tym celu należy otworzyć Menedżera zadań i udać się do sekcji „Procesy”. Zwróć uwagę na aplikacje, które wydają się podejrzane lub których nie rozpoznajesz. Keyloggery często działają potajemnie, dlatego warto dokładnie przeanalizować listę wszystkich aktywnych programów.

Gdy natkniesz się na nieznane procesy, poszukaj ich nazw w internecie, aby ocenić ich wiarygodność. Regularne obserwowanie tych procesów umożliwia szybką reakcję na potencjalne zagrożenia i pozwala podjąć odpowiednie kroki ochronne. To zwiększa szanse na wykrycie keyloggera oraz zabezpieczenie danych osobowych przed kradzieżą.

Analiza aktywnych połączeń sieciowych

Analizowanie aktywności sieciowej jest kluczowe w wykrywaniu zagrożeń, takich jak keyloggery. Użytkownicy powinni regularnie obserwować swoją sieć, aby zauważyć wszelkie nietypowe zachowania. Keylogger może ukrywać się jako połączenie w trybie „Nasłuchiwanie”. W przypadku wykrycia takiego połączenia z nieznanym adresem IP, warto być szczególnie ostrożnym.

Oto kluczowe działania, które warto podjąć:

- Śledzenie ruchu sieciowego – monitorowanie aktywności w sieci, aby wykrywać podejrzane połączenia;

- Analiza przesyłanych danych – sprawdzanie, czy dane nie są wysyłane do nieznanych serwerów;

- Identyfikacja nietypowych lub obcych adresów IP – sprawdzanie, czy nie dochodzi do nieautoryzowanych połączeń z zewnętrznymi serwerami.

Regularna kontrola aktywnych połączeń nie tylko umożliwia wykrywanie zagrożeń, ale również pomaga lepiej poznać własną infrastrukturę sieciową. Dzięki temu można szybko reagować na potencjalne ataki i skuteczniej chronić swoje dane osobowe przed kradzieżą.

Wykorzystanie komendy netstat -ano i identyfikacja PID

Korzystanie z komendy netstat -ano w wierszu polecenia umożliwia przegląd wszystkich aktualnych połączeń sieciowych na komputerze. Polecenie to dostarcza szczegółowych informacji o sesjach, jak adresy IP, status połączeń oraz przypisane numery PID (identyfikatory procesów). Dzięki numerowi PID można łatwo zidentyfikować usługę lub proces odpowiadający za dane połączenie, co jest niezwykle przydatne przy wykrywaniu podejrzanych działań.

Aby skorzystać z tej metody, należy otworzyć wiersz polecenia i wpisać netstat -ano. Wyświetlone informacje obejmują takie kolumny jak:

- lokalny adres – adres IP i port używany przez lokalny komputer;

- obcy adres – adres IP i port używany przez zdalną maszynę;

- stan połączenia – bieżący status połączenia sieciowego;

- numer PID – identyfikator procesu korzystającego z połączenia.

Porównując te numery PID z listą działających aplikacji w Menedżerze zadań, można szybko wychwycić nieznane lub podejrzane procesy. To pozwala szybko identyfikować potencjalne zagrożenia i podjąć odpowiednie kroki do ich eliminacji.

Regularne posługiwanie się tym poleceniem wzmacnia umiejętność monitorowania sieci. Ponadto zwiększa ochronę przed nieautoryzowanym dostępem oraz kradzieżą danych przez keyloggery. Pomaga także skuteczniej zarządzać bezpieczeństwem infrastruktury komputerowej.

Skanowanie systemu oprogramowaniem antywirusowym

Skanowanie komputera przy użyciu oprogramowania antywirusowego jest kluczowe dla wykrycia i usunięcia keyloggerów. Aby skutecznie chronić urządzenie przed tego typu zagrożeniami, zaleca się instalację renomowanego programu antywirusowego. Ważne jest, aby regularnie aktualizować bazę danych zagrożeń, co umożliwia identyfikację najnowszych rodzajów malware’u.

Podczas skanowania system jest dokładnie analizowany w poszukiwaniu potencjalnych problemów. Współczesne programy antywirusowe wykorzystują zaawansowane metody heurystyczne i analizy zachowań, co pozwala na wykrycie nawet dobrze ukrytych keyloggerów. Gdy zidentyfikowane zostanie szkodliwe oprogramowanie, antywirus zazwyczaj proponuje jego kwarantannę lub usunięcie.

Regularne przeprowadzanie skanowań minimalizuje ryzyko wycieku danych osobowych czy innych poufnych informacji przechowywanych na komputerze. Jednak sam program antywirusowy nie wystarczy – równie istotne jest:

- odpowiedzialne korzystanie z urządzenia,

- unikanie podejrzanych plików,

- unikanie stron internetowych o wątpliwej reputacji.

Jak złożyć wydajny komputer do gier za 2000 zł w 2025 roku

Jak oszczędzać na PS Plus? Przegląd promocji i najlepszych okazji

Jak zamknąć program skrótem klawiszowym – skuteczne sposoby dla Windows i Mac

Jak naprawić błąd „nie znaleziono punktu wejścia procedury” i zapobiegać mu w przyszłości

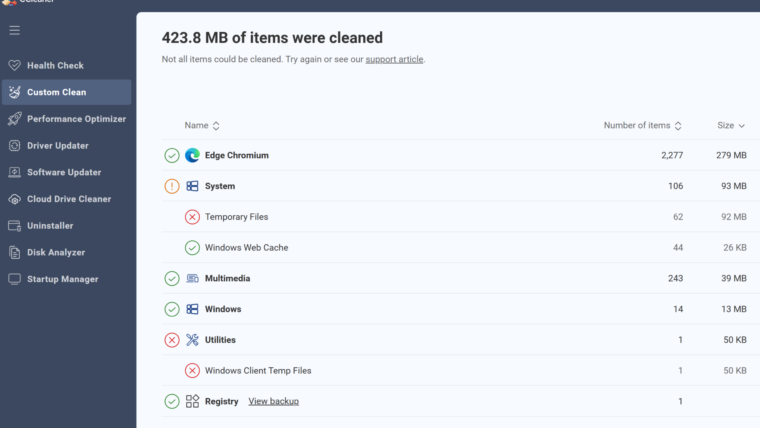

Jak działa CCleaner? Czy jest bezpieczny? Przegląd możliwości i funkcji

Skuteczne wdrożenie Magento 2 – jak zbudować sklep, który naprawdę sprzedaje

Optymalna produkcja — jak wesprzeć procesy w swojej firmie?

192.168.1.1 – co to? Jak się zalogować?