Rok 2025 charakteryzuje się gwałtowną akceleracją rozwoju technologicznego, gdzie sztuczna inteligencja przekształca się z narzędzia wspomagającego w autonomiczne systemy zdolne do podejmowania decyzji i realizacji złożonych zadań. Badania wskazują, że 25% przedsiębiorstw korzystających obecnie z generatywnej AI uruchomi pilotażowe programy agentowej sztucznej inteligencji, a do 2027 roku adopcja podwoi się do 50%. Cyberbezpieczeństwo zyskuje nowy wymiar z wprowadzeniem rozwiązań opartych na AI, podczas gdy technologie kwantowe przechodzą z fazy eksperymentalnej do praktycznych zastosowań komercyjnych. Chmura obliczeniowa ewoluuje w kierunku modeli hybrydowych łączących centralne centra danych z przetwarzaniem brzegowym, umożliwiając latencję poniżej 5 milisekund dla krytycznych aplikacji. Technologie rzeczywistości rozszerzonej i wirtualnej osiągają dojrzałość techniczną, przekształcając sposób współpracy, edukacji i rozrywki, podczas gdy Internet rzeczy rozszerza się o inteligentne urządzenia zdolne do autonomicznego podejmowania decyzji w ramach połączonych ekosystemów.

Sztuczna inteligencja i automatyzacja – rewolucja autonomicznych systemów

Agentowa sztuczna inteligencja jako przełom technologiczny

Agentowa sztuczna inteligencja (Agentic AI) stanowi fundamentalną zmianę paradygmatu w podejściu do automatyzacji i wsparcia decyzyjnego w organizacjach. W odróżnieniu od tradycyjnych systemów AI, które działają reaktywnie na polecenia użytkowników, agentowa sztuczna inteligencja charakteryzuje się zdolnością do autonomicznego planowania, podejmowania działań i realizacji określonych celów bez ciągłego nadzoru człowieka. Systemy te są zaprojektowane tak, aby funkcjonować jako wirtualna siła robocza, uzupełniając i wspierając pracę ludzi oraz tradycyjne aplikacje biznesowe. Kluczowym elementem ich funkcjonowania jest zdolność do logicznego rozumowania i dostarczania wyników opartych na dowodach, co umożliwia im zarządzanie złożonymi procesami takimi jak optymalizacja łańcuchów dostaw czy predykcyjne utrzymanie ruchu. Implementacja tej technologii wymaga opracowania solidnych zabezpieczeń, które zagwarantują, że działania AI pozostaną zgodne z intencjami użytkowników i dostawców.

Praktyczne zastosowania agentowej sztucznej inteligencji obejmują szerokie spektrum branż i funkcji biznesowych. W obsłudze klienta systemy te nie tylko reagują na zapytania, ale proaktywnie identyfikują potencjalne problemy przed ich zgłoszeniem przez klientów, automatycznie podejmując działania naprawcze takie jak oferowanie zwrotów czy korygowanie rachunków. Amazon zintegrowało agentową AI w swój system wsparcia, gdzie agenci AI obsługują zapytania, podsumowują recenzje i kierują klientów przez proces podejmowania decyzji zakupowych, zapewniając szybsze i bardziej precyzyjne rozwiązania bez interwencji człowieka. W sektorze logistycznym DHL wykorzystuje system oparty na AI, który autonomicznie dostosowuje harmonogramy dostaw na podstawie warunków ruchu, wzorców pogodowych i popytu klientów, zapewniając szybsze i bardziej efektywne dostawy. Kolejnym etapem rozwoju będzie pojawienie się superagentów – koordynatorów wielu systemów AI, którzy zoptymalizują ich interakcje i stworzą nowe ekosystemy AI w różnych branżach.

Inteligentne operacje IT i hyperautomatyzacja

Intelligent IT operations (AIOps) rewolucjonizuje zarządzanie wydajnością IT poprzez zastosowanie uczenia maszynowego i analityki big data do wykrywania anomalii i przewidywania potencjalnych awarii. Ta praktyka znacząco redukuje przestoje i dostarcza bardziej spójne, satysfakcjonujące usługi poprzez proaktywne identyfikowanie problemów przed ich wpływem na użytkowników końcowych. Systemy AIOps analizują ogromne ilości danych operacyjnych w czasie rzeczywistym, wykorzystując zaawansowane algorytmy do rozpoznawania wzorców i przewidywania zdarzeń, które mogą wpłynąć na dostępność systemów. Implementacja AIOps umożliwia zespołom IT przejście od reaktywnego do proaktywnego podejścia w zarządzaniu infrastrukturą, co przekłada się na poprawę niezawodności systemów i redukcję kosztów operacyjnych. Technologia ta staje się szczególnie istotna w kontekście rosnącej złożoności środowisk IT i zwiększających się oczekiwań użytkowników odnośnie dostępności usług cyfrowych.

Hyperautomatyzacja stanowi kolejny kluczowy trend, łączący sztuczną inteligencję, uczenie maszynowe i robotyczną automatyzację procesów (RPA) w celu utworzenia w pełni zautomatyzowanego ekosystemu IT. To zintegrowane podejście pomaga organizacjom usprawnić powtarzalne zadania i zwiększyć zwinność operacyjną poprzez eliminację ręcznych interwencji w rutynowych procesach. Hyperautomatyzacja wykracza poza pojedyncze narzędzia automatyzacji, tworząc kompleksową platformę zdolną do obsługi end-to-end procesów biznesowych. Organizacje implementujące hyperautomatyzację obserwują znaczną poprawę efektywności operacyjnej, redukcję błędów ludzkich oraz możliwość przekierowania zasobów ludzkich na bardziej strategiczne zadania wymagające kreatywności i rozwiązywania problemów. Trend ten napędza cyfrową transformację poprzez umożliwienie organizacjom szybkiej adaptacji do zmieniających się wymagań rynkowych i technologicznych.

Generatywna sztuczna inteligencja w praktycznych zastosowaniach

Generatywna sztuczna inteligencja dominuje jako kluczowy trend technologiczny w 2025 roku, przekształcając branże poprzez swoją zdolność do tworzenia wysoce wyrafinowanych treści przypominających ludzkie, od tekstu i obrazów po dźwięk i złożone symulacje. Postępy w modelach generatywnych, takich jak GPT i systemy multimodalne, napędzają nowe zastosowania w tworzeniu treści, automatyzacji projektowania i interaktywnych doświadczeniach. Technologia ta nie tylko zwiększa produktywność, ale także rewolucjonizuje sposób rozwiązywania problemów, angażowania klientów i procesów kreatywnych, czyniąc narzędzia bardziej dostępnymi i wszechstronnymi w różnych sektorach. Organizacje będą kontynuować integrację generatywnej AI w przepływy pracy, aby przyspieszyć innowacje i dostarczać spersonalizowane usługi na skalę. Badania Microsoft i LinkedIn z 2024 roku pokazują, że 71% liderów jest bardziej skłonnych zatrudnić mniej doświadczonego kandydata z umiejętnościami generatywnej AI niż bardziej doświadczonego kandydata bez nich.

Praktyczne zastosowania generatywnej AI obejmują personalizację treści, generowanie kodu, automatyzację procesów oraz wsparcie w podejmowaniu decyzji strategicznych. Modele takie jak GPT-4, Gemini czy Claude 3.5 znacząco rozszerzają zakres zastosowań AI, znajdując szczególne zastosowanie w bardziej niszowych dziedzinach, takich jak prognozowanie łańcuchów dostaw, gdzie pomagają optymalizować przepływy towarów i redukować marnotrawstwo. W medycynie, AI wspiera rozwój medycyny precyzyjnej, gdzie algorytmy analizują dane genetyczne i medyczne, aby tworzyć spersonalizowane terapie. W 2025 roku technologie te stają się bardziej dostępne i lepiej zintegrowane z systemami biznesowymi, także ze względu na coraz częstsze zastosowanie lokalnych modeli LLM. Jednak wraz z tymi możliwościami pojawiają się wyzwania, takie jak potencjalne nadużycia technologii, generowanie nieprawdziwych informacji czy kwestie etyki i odpowiedzialności za jej użycie.

Bezpieczeństwo cybernetyczne i ochrona danych

Nowe wymiary zagrożeń cybernetycznych

Krajobraz cyberbezpieczeństwa w 2025 roku charakteryzuje się dynamicznym wzrostem incydentów ransomware o 126% rocznie, przy czym phishing dominuje jako wektor początkowego dostępu w 50% wszystkich przypadków. Cyberprzestępcy coraz częściej wykorzystują sztuczną inteligencję do skalowania ataków i unikania ich wykrycia, co sygnalizuje fundamentalną zmianę w paradygmacie zagrożeń cybernetycznych. Według analizy The Hacker News, ataki wykorzystujące AI stają się coraz bardziej wyrafinowane, a hakerzy używają tej technologii do automatyzacji ataków, tworzenia zaawansowanych kampanii phishingowych oraz opracowywania trudnych do wykrycia złośliwych oprogramowań. Przykładowo, 42% ataków DDoS w 2024 roku było przeprowadzanych przez botnety sterowane przez AI, co demonstruje skalę wykorzystania tej technologii przez cyberprzestępców. Analiza KELA z 2025 roku odnotowuje 200% wzrost liczby wzmianek o złośliwych narzędziach AI na forach cyberprzestępczych, podczas gdy 65% respondentów przewiduje wykorzystanie AI w większości cyberataków, a 93% oczekuje, że ataki z użyciem AI staną się codziennością.

Kryptojacking staje się preferowaną metodą ataku cyberprzestępców, którzy potajemnie wykorzystują zasoby obliczeniowe ofiary do wydobywania kryptowaluty. Według SonicWall, rok 2023 był rekordowy dla cryptojackerów, z prawie 399% wzrostem tylko w ciągu pierwszych sześciu miesięcy, co oznacza 332 miliony zarejestrowanych przypadków – więcej niż łączny wolumen z ostatnich trzech lat. 89,4% złośliwego oprogramowania kryptojackingowego opierało się na XMRig, popularnym narzędziu do wydobywania kryptowalut. VPNRanks przewiduje, że do końca 2025 roku liczba ataków kryptojackingowych może osiągnąć rekordowe poziomy. Coraz większą powierzchnię ataku stanowią zależności w łańcuchach dostaw oraz podatności środowisk chmurowych na tego typu ataki. Ta ewolucja zagrożeń wymusza na organizacjach rewizję dotychczasowych strategii obronnych i implementację zaawansowanych rozwiązań zabezpieczających.

Sztuczna inteligencja w obronie cybernetycznej

Sztuczna inteligencja odgrywa kluczową rolę w transformacji cyberbezpieczeństwa poprzez wzmocnienie zarówno możliwości wykrywania, jak i łagodzenia zagrożeń. Systemy oparte na AI mogą przetwarzać ogromne ilości danych w czasie rzeczywistym, wykorzystując analizy predykcyjne do identyfikowania potencjalnych zagrożeń przed ich materializacją. Ta zdolność będzie krytyczna w krajobrazie, gdzie cyberataki stają się coraz bardziej wyrafinowane i trudniejsze do wykrycia. AI umożliwia przedsiębiorstwom ciągłe monitorowanie ich sieci, oznaczanie nietypowych wzorców, takich jak podejrzane próby logowania czy nieoczekiwane transfery plików. Ponadto, automatyzuje reakcje na incydenty, neutralizując zagrożenia takie jak malware czy próby phishingu bez konieczności interwencji człowieka. Organizacje, które do 2025 roku skutecznie zintegrują AI ze swoimi strategiami cyberbezpieczeństwa, będą miały znaczną przewagę w wyprzedzaniu powstających zagrożeń.

Zaawansowana analiza zagrożeń oparta na AI rewolucjonizuje tradycyjne podejścia do bezpieczeństwa, zapewniając możliwości predykcyjne i zautomatyzowane generowanie informacji o zagrożeniach. Systemy te wykorzystują uczenie maszynowe do analizy wzorców zachowań i identyfikowania anomalii, które mogą wskazywać na potencjalne ataki. Rozwiązania bezpieczeństwa napędzane AI mogą przetwarzać i korelować dane o zagrożeniach z wielu źródeł, tworząc kompleksowy obraz zagrożeń, co umożliwia proaktywne strategie obrony. Organizacje wdrażające rozwiązania AI w cyberbezpieczeństwie raportują znaczną poprawę dokładności wykrywania i czasu reakcji. Integracja AI z ramami cyberbezpieczeństwa umożliwia również rozwój adaptacyjnych środków ochronnych, które mogą ewoluować i uczyć się na podstawie nowych wektorów ataku. Do 2025 roku konwergencja AI i cyberbezpieczeństwa stworzy bardziej odporne mechanizmy obrony zdolne do przeciwdziałania zaawansowanym atakom sterowanym przez AI.

Architektura zero trust i uwierzytelnianie biometryczne

Model bezpieczeństwa Zero Trust odegra centralną rolę w strategiach cyberbezpieczeństwa w 2025 roku, fundamentalnie różniąc się od tradycyjnych podejść poprzez założenie, że żaden podmiot – wewnętrzny czy zewnętrzny – nie powinien być domyślnie zaufany. Zamiast tego, Zero Trust kładzie nacisk na ciągłą weryfikację i solidne kontrole dostępu. Przedsiębiorstwa adoptujące architekturę Zero Trust implementują zasady najmniejszych uprawnień, zapewniając, że użytkownicy mają dostęp tylko do danych i systemów niezbędnych do wykonywania swoich ról. Wykorzystują także mikrosegmentację, aby zawierać potencjalne naruszenia, izolować skompromitowane obszary i zapobiegać ruchowi lateralnemu w sieci. To podejście jest szczególnie istotne w kontekście kontynuacji pracy zdalnej i środowisk hybrydowych, które nadal rozszerzają powierzchnie ataków, czyniąc Zero Trust niezbędną strategią ochrony wrażliwych systemów i danych.

Uwierzytelnianie biometryczne staje się potężną alternatywą dla tradycyjnej autoryzacji hasłowej – w miarę jak zagrożenia cybernetyczne stają się coraz bardziej zaawansowane w 2025 roku. Technologia ta oferuje zwiększone bezpieczeństwo poprzez wykorzystanie unikalnych cech fizycznych, takich jak odciski palców, rozpoznawanie twarzy czy skanowanie tęczówki. Uwierzytelnianie biometryczne nie tylko wzmacnia uwierzytelnianie użytkowników, ale także redukuje ryzyko kradzieży tożsamości i nieautoryzowanego dostępu. Szyfrowanie biometryczne działa poprzez konwersję danych biometrycznych na zaszyfrowane klucze, które nie mogą być łatwo powielone lub skradzione. Przedsiębiorstwa mogą zintegrować te systemy z kontrolami dostępu, zapewniając, że tylko autoryzowani użytkownicy mogą uzyskać dostęp do wrażliwych danych lub systemów. Adopcja szyfrowania biometrycznego wzmacnia postawę bezpieczeństwa i pozwala organizacjom sprostać rosnącym wymaganiom w zakresie cyberbezpieczeństwa w 2025 roku.

Zabezpieczanie sieci 5G i urządzeń IoT

Kontynuowany rozwój sieci 5G w 2025 roku zrewolucjonizuje łączność, ale jednocześnie wprowadzi nowe wyzwania cyberbezpieczeństwa. Dzięki większym prędkościom i mniejszym opóźnieniom, 5G umożliwia połączenie większej liczby urządzeń i systemów, rozszerzając powierzchnię ataku dla cyberprzestępców. Sieci te narażone są na ryzyko takie jak przechwytywanie danych, nieautoryzowany dostęp oraz podatności w samej infrastrukturze. Aby zabezpieczyć sieci 5G, przedsiębiorstwa muszą priorytetowo traktować solidne szyfrowanie w celu ochrony transmisji danych oraz implementować silne protokoły uwierzytelniania do weryfikacji użytkowników i urządzeń. Narzędzia monitoringu sieci będą niezbędne do identyfikowania i łagodzenia potencjalnych zagrożeń w czasie rzeczywistym. Poprzez proaktywne adresowanie tych podatności, organizacje mogą zapewnić, że ich operacje oparte na 5G pozostaną bezpieczne i niezawodne przez cały 2025 rok.

Eksplozja urządzeń IoT w przedsiębiorstwach i domach w 2025 roku przyniesie bezprecedensową wygodę, ale także znaczące wyzwania bezpieczeństwa. Wiele urządzeń IoT brakuje solidnych wbudowanych zabezpieczeń, co czyni je podatnymi na eksploatację przez cyberprzestępców. Te punkty końcowe mogą służyć jako punkty wejścia dla ataków, potencjalnie kompromitując całe sieci. Aby adresować te ryzyka, organizacje muszą skupić się na zabezpieczaniu punktów końcowych IoT poprzez silne środki uwierzytelniania, takie jak unikalne poświadczenia urządzeń i uwierzytelnianie wieloskładnikowe. Regularne aktualizacje i łatki są niezbędne do adresowania podatności i zapobiegania nieautoryzowanemu dostępowi. Poprzez priorytetowe traktowanie bezpieczeństwa urządzeń IoT, przedsiębiorstwa mogą łagodzić ryzyka i zapewnić, że korzyści z adopcji IoT nie będą przyćmione przez potencjalne zagrożenia.

Technologie chmurowe i przetwarzanie brzegowe

Ewolucja architektur cloud-native

Adopcja i ewolucja technologii cloud-native pozostaje na szczycie trendów IT w 2025 roku, wykorzystując narzędzia orchestracji kontenerów takie jak Kubernetes, mikrousługi, niezmienną infrastrukturę oraz deklaratywne interfejsy programowania aplikacji (API) do umożliwienia tworzenia i zarządzania odpornymi, adaptacyjnymi aplikacjami. Jedną z głównych zalet technologii cloud-native jest skalowalność i dynamiczne zarządzanie zasobami, poprawiającym wydajność aplikacji. Zespoły mogą szybko wdrażać i aktualizować te aplikacje, wspierając ciągłą integrację, podczas gdy odsprzęgnięta natura architektury cloud-native promuje szybsze eksperymenty i integrację z nowymi technologiami takimi jak AI. Organizacje coraz częściej przyjmują podejście cloud-first, modernizując swoje starsze systemy i migrując krytyczne workloady do środowisk chmurowych w celu wykorzystania elastyczności, skalowalności i efektywności kosztowej.

Serverless computing stanowi model oparty na chmurze do tworzenia i uruchamiania aplikacji bez złożoności skalowania i zarządzania serwerami. Platformy, które prawdopodobnie zyskają popularność w 2025 roku, obejmują AWS Lambda, Azure Functions, IBM Cloud Code Engine oraz Google Cloud Functions. Te platformy serverless computing umożliwiają deweloperom skupienie się na wykonywaniu kodu bez martwienia się o podstawową infrastrukturę. To podejście jest również efektywne kosztowo, pozwalając na zakup usług backend na zasadzie pay-as-you-go – płacisz tylko za rzeczywiście wykorzystywane zasoby obliczeniowe. Architektura serverless rewolucjonizuje rozwijanie aplikacji poprzez automatyzację zarządzania infrastrukturą i automatyczne skalowanie na podstawie zapotrzebowania. Organizacje wdrażające rozwiązania serverless raportują znaczące redukcje kosztów operacyjnych oraz szybsze wdrażanie nowych aplikacji.

Strategie multi-cloud i rozproszenie ryzyka

Wiele organizacji zaimplementuje strategie multi-cloud w 2025 roku, aby poprawić odporność swoich systemów. Zmniejszenie zależności od pojedynczego dostawcy może łagodzić ryzyko związane z awariami i vendor lock-in. Ta strategia zwiększa bezpieczeństwo poprzez dostęp do najlepszych funkcji bezpieczeństwa od różnych dostawców oraz pozwala na dystrybucję obciążenia w oparciu o koszty i wydajność, zwiększając elastyczność operacyjną. Strategie multi-cloud umożliwiają optymalizację rozmieszczenia zadań w zależności od wymagań w zakresie przetwarzania danych, charakterystyki wydajności i kosztów. Firmy wdrażające strategię multi-cloud zyskują także lepszą pozycję negocjacyjną wobec dostawców chmurowych i zapewniają ciągłość działania w przypadku awarii lub zakłóceń specyficznych dla usługodawcy.

Hybrydowe środowiska chmurowe zyskują na znaczeniu jako strategiczne podejście do modernizacji IT, łącząc zalety infrastruktury lokalnej (on-premise) z elastycznością chmury publicznej. Organizacje wykorzystują modele hybrydowe do stopniowej migracji krytycznych systemów, zachowując kontrolę nad wrażliwymi danymi przy jednoczesnym wykorzystaniu skalowalności chmury dla mniej krytycznych zadań. Koncepcja edge-cloud convergence staje się kluczowa dla organizacji wymagających niskiego opóźnienia i przetwarzania w czasie rzeczywistym. Ta konwergencja umożliwia płynną integrację możliwości edge computing z zasobami centralnej chmury, optymalizując przepływ i efektywność danych. Strategie chmury hybrydowej wspierają inicjatywy transformacji cyfrowej przez zapewnienie elastyczności w przyjmowaniu technologii oraz umożliwienie stopniowej modernizacji systemów legacy.

Edge computing i przetwarzanie brzegowe

Edge computing w 2025 roku zrewolucjonizuje przetwarzanie danych poprzez przesunięcie 75% przetwarzania danych przedsiębiorstwa na brzeg, z dala od centralnych centrów danych. Dzięki integracji 5G i AI, edge computing redukuje latencję poniżej 5 milisekund, co jest kluczowe dla aplikacji takich jak pojazdy autonomiczne i inteligentna opieka zdrowotna. Ta decentralizacja zwiększa bezpieczeństwo i efektywność przepustowości, transformując branże i utorowując drogę dla szybszych, inteligentniejszych systemów. Gartner prognozuje wzrost adopcji tej technologii z 10% w 2018 roku do 75% w 2025 roku. Wydatki na edge computing mają osiągnąć 378 miliardów dolarów do 2028 roku, co podkreśla jej strategiczne znaczenie.

Praktyczne zastosowania edge computing do 2025 roku obejmują pojazdy autonomiczne generujące nawet 1 GB danych na sekundę, wymagające natychmiastowego przetwarzania w celu zapewnienia bezpieczeństwa i wydajności. Podejmowanie decyzji w czasie rzeczywistym jest kluczowe – nawet milisekundowe opóźnienia mogą mieć krytyczny wpływ. Edge computing jest równie rewolucyjny w inteligentnej produkcji (konserwacja predykcyjna, automatyczna kontrola jakości) oraz opiece zdrowotnej (wearable, natychmiastowe przetwarzanie danych pacjenta). 75% CIO zwiększa budżety AI w tym roku, wspierając takie inicjatywy. W opiece zdrowotnej edge computing radykalnie ulepsza obsługę pacjentów dzięki urządzeniom do monitoringu działającym w czasie rzeczywistym.

Rzeczywistość rozszerzona i wirtualna

Nowe wymiary immersyjnych doświadczeń

Rzeczywistość rozszerzona (AR) i wirtualna rzeczywistość (VR) otwierają nowe możliwości w edukacji, szkoleniach i współpracy zdalnej w 2025 roku. Technologie te odgrywają coraz większą rolę w branży IT, umożliwiając bardziej immersyjne środowiska wspierające procesy projektowe i komunikację rozproszonych zespołów. AR/VR staje się kluczowym elementem przyszłych rozwiązań, łącząc rzeczywistość fizyczną z cyfrową. Ewolucja sprzętu (zaawansowane okulary AR, lepsze urządzenia mobilne) sprawia, że AR oferuje coraz bardziej angażujące i interaktywne doświadczenia. Technologia ta transformuje handel, nieruchomości oraz edukację poprzez lepszą wizualizację produktów i interaktywność z otoczeniem.

Rozszerzona technicznie wirtualna rzeczywistość (Enhanced VR) oferuje bardziej zanurzeniowe i realistyczne doświadczenia dzięki wyższym rozdzielczościom wyświetlaczy, śledzeniu ruchu i ulepszonym interakcjom. VR staje się coraz popularniejsze w branżach takich jak gry, szkolenia czy terapie zdrowotne. Nowe systemy VR są coraz lżejsze, bardziej ergonomiczne i wydajne, co ułatwia szerszą adopcję. Rynek AR/VR w opiece zdrowotnej ma osiągnąć 10,82 miliarda dolarów do 2025 roku; do 2032 roku rynek AR w tym sektorze może wzrosnąć do 29,5 mld dolarów. VR 2.0 to kluczowy krok naprzód dzięki ulepszeniom w haptyce, dźwięku przestrzennym czy rozpoznawaniu gestów, oferując bardziej naturalne i intuicyjne doświadczenia.

Integracja AI z technologiami AR/VR

Integracja sztucznej inteligencji z AR/VR napędza przełom w renderowaniu, śledzeniu i generowaniu treści cyfrowych. Generatywna AI w połączeniu z AR w 2025 roku umożliwia tworzenie bardziej realistycznych środowisk i postaci oraz automatyczne generowanie narracji czy elementów świata cyfrowego. Algorytmy AI tworzą wysoce spersonalizowane doświadczenia, a chatboty i wirtualni asystenci w technologii AR są coraz bardziej zaawansowani. Przykładem są Meta Aria Gen 2 glasses, demonstrujące przełomowe możliwości AI, w tym rozbudowane systemy pamięci wirtualnej. AI staje się kluczową warstwą zaawansowanych doświadczeń rzeczywistości rozszerzonej, otwierając możliwości hiperrealizmu i prawdziwej personalizacji.

Koncepcja spatial computing oznacza przejście od interakcji opartych o ekrany do pełnego zaangażowania z treścią cyfrową w przestrzeni fizycznej, dzięki rozumieniu otoczenia przez AI. Nowe wejścia sensoryczne jak zapach czy haptyka umożliwiają dążenie do multisensorycznej immersji, co jeszcze bardziej zaciera granice między cyfrowym a fizycznym światem. XR w 2025 roku staje się coraz bardziej inteligentne – dzięki połączeniu AI i spatial computing. AI poprawia identyfikację obiektów, rozpoznawanie gestów i świadomość otoczenia, dając urządzeniom AR/VR większą kontekstowość i elastyczność. Apple Vision Pro czy Meta Quest to przykłady rozwoju narzędzi, które ułatwiają płynną interakcję z rzeczywistością rozszerzoną.

Enterprise XR i współpraca immersyjna

XR w 2025 roku wykracza poza gry i rozrywkę. Firmy z branży zdrowotnej, produkcyjnej, handlu detalicznego i nieruchomości wykorzystują XR do zwiększania produktywności, obniżania kosztów i ulepszania doświadczeń klientów. W zdrowiu VR służy do szkoleń chirurgicznych i terapii bólu, w handlu AR umożliwia wirtualne przymiarki czy angażujące interakcje w sklepie, a w produkcji MR pomaga w diagnostyce maszyn i szkoleniu w czasie rzeczywistym. Zwrot z inwestycji (ROI) w XR w biznesie jest coraz bardziej widoczny, przyspieszając akceptację tej technologii w całym sektorze. Organizacje wdrażające XR odnotowują znaczne zwiększenie efektywności szkoleń i wyższe wskaźniki zapamiętywania w porównaniu do tradycyjnych metod.

Praca zdalna na stałe wpisała się w krajobraz IT, a XR radykalnie zmienia sposób, w jaki zespoły współpracują online. W 2025 roku wirtualne przestrzenie spotkań, tablice 3D i cyfrowe bliźniaki są standardem zdalnej pracy. Platformy jak Microsoft Mesh czy Meta Workrooms umożliwiają współpracę w trójwymiarowych środowiskach, gdzie uczestnicy mogą funkcjonować jako awatary, prowadząc burze mózgów czy wspólnie rozwiązywać problemy. Ten trend rewolucjonizuje zaangażowanie pracowników, szkolenia, wdrażanie oraz obsługę klienta poprzez warstwę obecności i interaktywności niedostępną dla tradycyjnych wideokonferencji. Platformy do wirtualnej współpracy otwierają także nowe możliwości kreatywności i rozwiązywania problemów, które wcześniej nie były możliwe w środowiskach pracy zdalnej.

Komputery kwantowe i przyszłe technologie obliczeniowe

Przełomowe postępy w technologii kwantowej

Komputery kwantowe stosują zjawiska mechaniki kwantowej, aby przetwarzać informacje znacznie szybciej niż tradycyjne komputery przy wybranych zadaniach. W 2025 roku obserwujemy wykorzystanie obliczeń kwantowych m.in. w kryptografii, która może zostać przez nie przełamana, oraz w odkrywaniu leków i symulacji molekularnych. Choć technologia ta jest jeszcze we wczesnej fazie, ma potencjał rewolucjonizowania branży finansowej, chemicznej czy mobilności poprzez rozwiązywanie problemów obecnie niemożliwych do rozwiązania klasycznie. W roku 2024 kluczowym wyzwaniem tech. było przejście od powiększania liczby kubitów do stabilizacji kubitów, co — jak się uważa — zwiastuje rychłą komercjalizację tej technologii w branżach o kluczowym znaczeniu.

Według prognoz trzy filary QT – obliczenia, komunikacja i czujniki kwantowe – mogą razem wygenerować do 97 miliardów dolarów przychodu do 2035 roku. Obliczenia kwantowe będą odpowiadały za większość tego rynku, rosnąc od 4 miliardów w 2024 roku do 72 miliardów w 2035 roku. Przemysł chemiczny, nauki przyrodnicze, sektor finansowy i mobilność będą prowadzić pod względem wzrostu znaczenia QT. Quantum sensing wchodzi w kluczową fazę rozwoju, szczególnie w zastosowaniach wojskowych i półprzewodnikach. W 2024 i na początku 2025 roku nastąpiły w tej dziedzinie istotne przełomy.

Specjalizacja hardware’u kwantowego

Budowa uniwersalnego komputera kwantowego wciąż jest celem dalekosiężnym. Obecnie wiele firm rozwija specjalistyczne komputery kwantowe rozwiązywania konkretnych problemów dla szybszego uzyskania wartości komercyjnej. Bleximo tworzy pełnostackowe nadprzewodzące systemy zastosowań specyficznych, Qilimanjaro buduje układy QASIC, a QuiX skupia się na specjalistycznych układach fotoniki kwantowej optymalizacji i symulacji. W 2024 roku QuEra uruchomiło pełnostackowy program ko-projektowania algorytmów i sprzętu. Specjalistyczne komputery kwantowe szybciej przyniosą wartość biznesową dla określonych problemów niż rozwiązania uniwersalne — i prawdopodobnie będą chętniej kupowane.

The development of logical qubits – logicznych kubitów odpornych na błędy – jest kolejnym przełomem; naukowcy skupiają się na korekcji błędów i budowie komputerów kwantowych odpornych na awarie. Kubity logiczne zbudowane są z wielu kubitów fizycznych i zawierają mechanizmy korekcji błędów, co czyni je bardziej niezawodnymi w praktycznych zastosowaniach. Rozwój kubitów logicznych jest kluczowy dla uzyskania przewagi kwantowej w praktycznych scenariuszach biznesowych.

Kwantowe sieci i komunikacja

Dwa kierunki skalowania komputerów kwantowych to powiększanie liczby kubitów w pojedynczym urządzeniu lub łączenie kilku komputerów kwantowych w jeden wirtualny komputer. W 2024 roku Photonic zademonstrował rozproszone splątanie łączące kubity w oddzielnych komputerach, a QuTech połączył dwa komputery kwantowe w różnych miastach. IBM opracowuje L-couplers, umożliwiając klasyczne połączenie dwóch 127-kubitowych procesorów w system 142-kubitowy. Choć prace nad sieciami kwantowymi trwają intensywnie, komercyjne łączenie komputerów kwantowych startuje dopiero na poziomie eksperymentalnym.

Komunikacja kwantowa umożliwia bezpieczny transfer informacji nawet wobec nieograniczonej mocy obliczeniowej atakującego. Trwają prace badawcze nad infrastrukturą do łączenia komputerów kwantowych i eksperymentami z rozproszonymi aplikacjami sieci kwantowych. Pojawiają się kolejne warstwy abstrakcji oprogramowania i narzędzia dla programistów, co otwiera technologię kwantową na praktyczne zastosowania także dla specjalistów spoza dziedziny fizyki kwantowej. Ewolucja w kierunku bardziej przyjaznych programistycznie środowisk to warunek masowej adopcji rozwiązań kwantowych.

Wnioski i przyszłe perspektywy

Synergistyczne oddziaływanie trendów technologicznych

Najważniejsze trendy technologiczne w 2025 roku nie funkcjonują w izolacji, lecz tworzą kompleksowy ekosystem wzajemnie się wzmacniających innowacji. Sztuczna inteligencja stanowi podstawową warstwę technologiczną, która przenika przez wszystkie pozostałe trendy – od agentowej automatyzacji w przedsiębiorstwach, przez AI-driven cybersecurity, po inteligentne przetwarzanie brzegowe i immersyjne AR/VR wsparte machine learningiem. Konwergencja chmury i edge computing pozwala budować architektury hybrydowe, zapewniające niskie opóźnienia przy zachowaniu skalowalności. Technologie kwantowe już teraz wpływają na kryptografię i bezpieczeństwo danych, wymuszając rewolucję szyfrowania. Połączenie tych trendów otwiera nowe perspektywy biznesowe i społeczne, ale wymaga holistycznego podejścia do transformacji cyfrowej.

QT dostarcza wartość nie tylko samodzielnie, ale także poprzez odblokowywanie synergii z innymi zaawansowanymi technologiami. Badania analizują, jak QT wpływa i jest kształtowane przez AI, robotykę, technologie zrównoważone i cyberbezpieczeństwo. AI przyspiesza rozwój sprzętu kwantowego (np. odkrywanie materiałów AI-driven), zaś komputery kwantowe oferują skokową wydajność dla uczenia maszynowego. Postępy w QT mogą przekształcić modelowanie materiałów, interakcji molekularnych czy prognozowanie klimatu na cele zrównoważonego rozwoju.

Implikacje dla transformacji biznesowej

Organizacje przygotowujące się na 2025 rok muszą rozwijać strategie technologiczne, które uwzględniają interdyscyplinarny charakter nowych technologii i ich złożony wpływ na działalność biznesową. Wdrożenie agentowej sztucznej inteligencji wymaga inwestycji nie tylko w AI, ale również w cyberbezpieczeństwo, infrastrukturę chmurową i systemy zarządzania danymi do obsługi autonomicznych procesów decyzyjnych. Firmy, które skutecznie zintegrują te trendy, mogą liczyć na 30% redukcję kosztów operacyjnych i 80% automatyzację typowych problemów do 2029 roku. Równocześnie kluczowe jest przygotowanie pracowników do współpracy z agentami AI i zarządzania zespołami hybrydowymi.

Praca zdalna pozostaje dominującym trendem – 88% branży uważa ją za trwałe rozwiązanie, co wymaga inwestycji w bezpieczną infrastrukturę chmurową, narzędzia XR i zaawansowane systemy cyberbezpieczeństwa. Nowatorskie modele wycen agentów AI, jak Hippocratic AI (agent pielęgniarki za 10 dolarów za godzinę), sugerują zmiany w strukturach kosztowych i modelach biznesowych. Organizacje muszą przygotować się na ewolucję ról zespołowych, gdzie inżynierowie skalują systemy, analitycy zarządzają przepływami pracy, a automatyzacja wspiera zespoły.

Wyzwania implementacyjne i rekomendacje

Mimo ogromnego potencjału nowe technologie niosą za sobą poważne wyzwania implementacyjne. Cyberbezpieczeństwo pozostaje kluczowym zagadnieniem, przy 200% wzroście wzmianek o złośliwych narzędziach AI i prognozach, że 93% ataków do końca 2025 roku wykorzysta AI. Organizacje muszą inwestować w systemy ochrony oparte na AI, architekturę zero-trust i uwierzytelnianie biometryczne, aby nadążyć za nową skalą zagrożeń. Kluczowym priorytetem staje się wdrożenie kryptografii odpornych na komputery kwantowe, szczególnie w sektorach finansowym i medycznym. Organizacje muszą przygotować się na zmiany standardów bezpieczeństwa w związku z rozwojem komputerów kwantowych.

Niedobór wykwalifikowanych kadr w AI, cyberbezpieczeństwie, przetwarzaniu kwantowym i architekturze chmurowej pozostaje wyzwaniem dla wdrażania innowacji. Zaleca się inwestycje w programy rozwoju kompetencji, współpracę z uczelniami oraz szkolenia dla obecnych zespołów. Kwestie etyczne, zwłaszcza wokół autonomicznych systemów AI, wymagają nowego podejścia do governance i opracowania kodeksów etyki. Prywatność danych i zgodność z regulacjami (np. RODO) będą coraz bardziej złożone w związku z autonomicznymi agentami AI operującymi na wielu systemach i rynkach. Kluczowe będzie pogodzenie innowacji z odpowiedzialnością, dbając o społeczne zaufanie i przejrzystość automatyzowanych procesów.

Jak zamknąć program skrótem klawiszowym – skuteczne sposoby dla Windows i Mac

Jak oszczędzać na PS Plus? Przegląd promocji i najlepszych okazji

Plik DAT: jak otwierać, konwertować i bezpiecznie używać w różnych systemach

Jak wyłączyć kopie zapasową Google i zarządzać miejscem na dysku

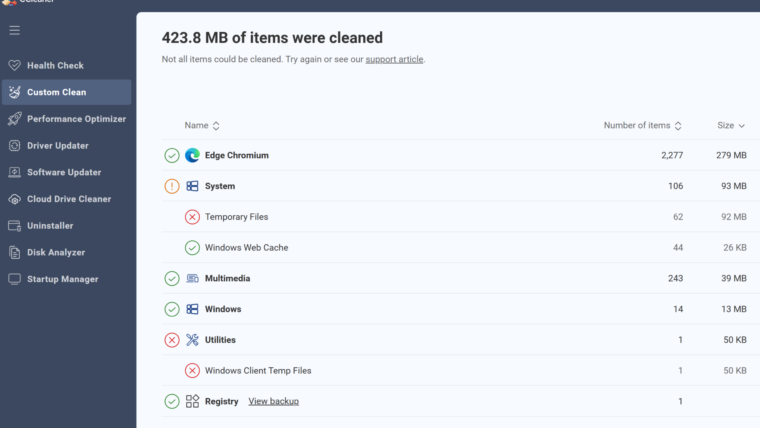

Jak działa CCleaner? Czy jest bezpieczny? Przegląd możliwości i funkcji

Skuteczne wdrożenie Magento 2 – jak zbudować sklep, który naprawdę sprzedaje

Optymalna produkcja — jak wesprzeć procesy w swojej firmie?

192.168.1.1 – co to? Jak się zalogować?