Problem zapomnianych haseł, kodów PIN, wzorów blokady czy innych form zabezpieczeń ekranu stał się jednym z najbardziej powszechnych wyzwań współczesnych użytkowników smartfonów. W dobie, gdy nasze urządzenia mobilne przechowują ogromne ilości wrażliwych danych osobistych, służbowych i finansowych, producenci telefonów wprowadzają coraz bardziej zaawansowane mechanizmy ochrony. Paradoksalnie, te same systemy zabezpieczeń, które mają chronić nasze dane przed nieuprawnionym dostępem, mogą stać się źródłem frustracji dla właścicieli urządzeń, którzy z różnych powodów zapomną swoich kodów dostępu. Analiza dostępnych metod odzyskiwania dostępu do zablokowanych urządzeń mobilnych wykazuje znaczące różnice między systemami operacyjnymi, wersjami oprogramowania oraz producentami sprzętu, co wymaga kompleksowego podejścia do problemu i dokładnego zrozumienia dostępnych opcji w zależności od konkretnego scenariusza.

Charakterystyka problemu zapomnianych haseł w urządzeniach mobilnych

Współczesne smartfony oferują użytkownikom szeroki wachlarz metod zabezpieczenia ekranu blokady, począwszy od tradycyjnych kodów PIN, przez wzory graficzne, hasła alfanumeryczne, aż po biometryczne metody uwierzytelniania takie jak czytniki linii papilarnych, rozpoznawanie twarzy czy skanery tęczówki. Każda z tych metod charakteryzuje się różnym poziomem bezpieczeństwa oraz różnymi mechanizmami odzyskiwania dostępu w przypadku zapomnienia podstawowych danych uwierzytelniających. Problem zapomnianych haseł dotyka szczególnie intensywnie użytkowników, którzy często zmieniają swoje kody dostępu w trosce o bezpieczeństwo, osoby korzystające z wielu urządzeń jednocześnie, oraz tych, którzy z różnych powodów nie używają swojego telefonu przez dłuższy okres czasu.

Statystyki wskazują, że średni użytkownik smartfona odblokuje swoje urządzenie od kilkudziesięciu do ponad stu razy dziennie, co sprawia, że proces wprowadzania kodu dostępu staje się niemal automatyczny. Jednak w sytuacjach stresowych, po dłuższej przerwie w użytkowaniu urządzenia, lub po zmianie ustalonego przez lata wzorca, nawet najbardziej doświadczeni użytkownicy mogą doświadczyć chwilowego zapomnienia swojego kodu. Problem nasila się dodatkowo w przypadku osób starszych, które mogą mieć trudności z zapamiętywaniem nowych sekwencji cyfr czy wzorów, oraz u użytkowników cierpiących na różne formy problemów z pamięcią.

Bezpieczeństwo danych w urządzeniach mobilnych opiera się na zasadzie, że im trudniejszy jest nieautoryzowany dostęp do urządzenia, tym lepiej chronione są przechowywane na nim informacje. Producenci smartfonów, świadomi rosnących zagrożeń związanych z kradzieżą tożsamości, szpiegostwem przemysłowym i innymi formami cyberprzestępczości, systematycznie wprowadzają coraz bardziej zaawansowane mechanizmy zabezpieczeń. Skutkiem ubocznym tego procesu jest jednak zwiększanie trudności w oficjalnym odzyskiwaniu dostępu do własnego urządzenia przez prawowitego właściciela, który zapomniał swojego kodu dostępu.

Metody odblokowania urządzeń z systemem Android

System operacyjny Android, będący najpopularniejszym systemem mobilnym na świecie, przeszedł znaczącą ewolucję w zakresie zabezpieczeń i metod odzyskiwania dostępu do zablokowanych urządzeń. Kluczowym momentem w tej ewolucji było wprowadzenie Androida 5.0 Lollipop, które radykalnie zmieniło dostępne opcje odblokowania urządzeń z zapomnianymi hasłami. Starsze wersje systemu, do wersji 4.4 KitKat włącznie, oferowały relatywnie proste mechanizmy odzyskiwania dostępu, które jednak zostały wyeliminowane w nowszych wersjach ze względów bezpieczeństwa.

W urządzeniach z systemem Android 4.4 KitKat i starszymi wersjami istnieje stosunkowo prosty mechanizm odblokowania urządzenia z zapomnianym wzorem, kodem PIN lub hasłem. Po pięciokrotnym błędnym wprowadzeniu kodu dostępu na ekranie urządzenia pojawia się opcja „Zapomniałeś hasła?” lub podobny komunikat, który umożliwia reset zabezpieczeń przy użyciu konta Google powiązanego z urządzeniem. Proces ten wymaga jedynie znajomości danych logowania do konta Google, które zostało wcześniej skonfigurowane na urządzeniu, oraz aktywnego połączenia internetowego. Po wybraniu odpowiedniej opcji użytkownik musi zalogować się do swojego konta Google, przejść przez proces weryfikacji tożsamości, a następnie może ustawić nowy kod dostępu do urządzenia.

Sytuacja znacząco komplikuje się w przypadku urządzeń z nowszymi wersjami systemu Android, począwszy od wersji 5.0 Lollipop. Google zdecydował się wyeliminować prostą opcję resetowania hasła przez konto Google, wprowadzając bardziej zaawansowane mechanizmy szyfrowania danych oraz zwiększając ogólny poziom bezpieczeństwa systemu. W praktyce oznacza to, że użytkownicy urządzeń z nowszymi wersjami Androida mają do dyspozycji znacznie ograniczoną liczbę opcji odblokowania urządzenia bez konieczności przywracania ustawień fabrycznych.

Jedną z najważniejszych metod odblokowania nowszych urządzeń Android jest wykorzystanie usługi „Znajdź moje urządzenie” (Find My Device) oferowanej przez Google. Ta usługa, dostępna pod adresem android.com/find, umożliwia nie tylko lokalizację zagubionego lub skradzionego urządzenia, ale również zdalne zarządzanie niektórymi funkcjami zabezpieczeń. Aby skorzystać z tej metody, urządzenie musi być włączone, połączone z internetem, zalogowane na konto Google oraz mieć włączoną funkcję lokalizacji. Po zalogowaniu się do usługi na innym urządzeniu lub komputerze, użytkownik może wybrać opcję „Wymaż urządzenie”, co prowadzi do przywrócenia ustawień fabrycznych i usunięcia blokady ekranu wraz ze wszystkimi danymi.

Alternatywnym rozwiązaniem dla urządzeń z nowszymi wersjami Androida jest wykorzystanie funkcji Android Smart Lock, która jednak musi być wcześniej skonfigurowana na urządzeniu. Smart Lock oferuje kilka opcji automatycznego odblokowania urządzenia w określonych sytuacjach, takich jak znajdowanie się w zaufanej lokalizacji, bliskość zaufanego urządzenia Bluetooth, rozpoznawanie zaufanej twarzy lub głosu. Jeśli któraś z tych opcji była wcześniej aktywna, użytkownik może wykorzystać ją do odblokowania urządzenia nawet po zapomnieniu podstawowego kodu dostępu.

W sytuacjach, gdy żadna z powyższych metod nie jest dostępna lub skuteczna, ostatecznym rozwiązaniem dla urządzeń Android jest przywrócenie ustawień fabrycznych poprzez tryb Recovery Mode. Proces ten wymaga wyłączenia urządzenia, a następnie jednoczesnego przytrzymania odpowiedniej kombinacji przycisków, najczęściej przycisku zasilania i zwiększania głośności, aby uruchomić tryb awaryjny. W menu Recovery należy wybrać opcję „Wipe data/factory reset”, co prowadzi do całkowitego wymazania danych i przywrócenia urządzenia do stanu fabrycznego. Ta metoda jest skuteczna w stu procentach przypadków, ale wiąże się z nieodwracalną utratą wszystkich danych niepohranowanych w chmurze lub na kartach pamięci.

Metody odblokowania urządzeń iPhone z systemem iOS

Urządzenia iPhone firmy Apple charakteryzują się jednymi z najbardziej zaawansowanych systemów zabezpieczeń w branży urządzeń mobilnych, co sprawia, że odzyskiwanie dostępu do zablokowanego urządzenia jest znacznie bardziej skomplikowane niż w przypadku większości urządzeń Android. Apple konsekwentnie priorytetowo traktuje bezpieczeństwo i prywatność użytkowników, co oznacza, że nie istnieje żaden sposób na przypomnienie zapomnianego kodu dostępu do iPhone’a bez jednoczesnego wymazania wszystkich danych z urządzenia. Ta filozofia bezpieczeństwa, choć zapewnia wysoki poziom ochrony danych, może stać się źródłem znacznych problemów dla użytkowników, którzy zapomną swojego kodu i nie posiadają aktualnych kopii zapasowych.

Podstawowym mechanizmem zabezpieczeń w urządzeniach iPhone jest progresywne wydłużanie czasu blokady po kolejnych nieudanych próbach wprowadzenia kodu. Po pierwszych błędnych próbach urządzenie wprowadza krótkie opóźnienia, które systematycznie wydłużają się po kolejnych nieudanych próbach, aż do całkowitej blokady urządzenia na godziny lub nawet dni. W najnowszych wersjach systemu iOS, po osiągnięciu określonej liczby błędnych prób, na ekranie pojawia się komunikat „iPhone niedostępny” lub „Blokada bezpieczeństwa”, który sygnalizuje konieczność zastosowania bardziej radykalnych metod odblokowania.

Dla urządzeń z systemem iOS 15.2 i nowszymi Apple wprowadził funkcję bezpośredniego wymazania danych z poziomu zablokowanego ekranu. Ta opcja pojawia się po wielokrotnym błędnym wprowadzeniu kodu dostępu i umożliwia użytkownikowi samodzielne zresetowanie urządzenia bez konieczności podłączania go do komputera. Aby skorzystać z tej funkcji, urządzenie musi być podłączone do internetu poprzez sieć Wi-Fi lub dane komórkowe, a użytkownik musi znać hasło do swojego konta Apple ID. Po wybraniu opcji „Wymaż iPhone’a” system automatycznie przeprowadza proces przywracania ustawień fabrycznych, usuwając wszystkie dane wraz z kodem blokady.

Dla starszych modeli iPhone’ów lub w sytuacjach, gdy bezpośrednie wymazanie z ekranu blokady nie jest dostępne, konieczne jest skorzystanie z metody odblokowania przy użyciu komputera. Proces ten wymaga połączenia iPhone’a z komputerem Mac lub PC z zainstalowaną aplikacją iTunes (w przypadku Windows) lub wykorzystania aplikacji Finder (w przypadku macOS). Kluczowym elementem tego procesu jest wprowadzenie urządzenia w tryb DFU (Device Firmware Update) lub tryb Recovery, co umożliwia komunikację z oprogramowaniem komputera pomimo zablokowanego ekranu.

Procedura wprowadzania iPhone’a w tryb awaryjny różni się w zależności od modelu urządzenia. W przypadku iPhone’ów X i nowszych modeli należy wyłączyć urządzenie, następnie przytrzymać przycisk boczny i jednocześnie podłączyć urządzenie do komputera kablem USB. Dla iPhone’ów 8 i 8 Plus proces jest identyczny, z tą różnicą, że używa się przycisku bocznego. W starszych modelach, takich jak iPhone 7 i 7 Plus, należy przytrzymać przycisk zmniejszania głośności podczas podłączania do komputera, natomiast w jeszcze starszych modelach wykorzystuje się przycisk Home.

Po pomyślnym wprowadzeniu urządzenia w tryb awaryjny, aplikacja iTunes w Windows lub Finder w macOS automatycznie wykrywa iPhone’a i oferuje opcję przywrócenia urządzenia do ustawień fabrycznych. Proces ten obejmuje pobranie najnowszej wersji systemu iOS oraz całkowite wymazanie wszystkich danych i ustawień z urządzenia. Po zakończeniu procesu iPhone uruchamia się z ekranem powitalnym „Cześć” i można przystąpić do ponownej konfiguracji urządzenia.

Alternatywną metodą odblokowania iPhone’a jest skorzystanie z usługi iCloud Find My, która umożliwia zdalne wymazanie urządzenia z poziomu przeglądarki internetowej. Aby skorzystać z tej opcji, należy wejść na stronę icloud.com/find, zalogować się przy użyciu konta Apple ID powiązanego z zablokowanym urządzeniem, wybrać odpowiedni iPhone z listy urządzeń i wybrać opcję „Wymaż to urządzenie”. Ta metoda jest szczególnie przydatna w sytuacjach, gdy nie ma dostępu do komputera lub gdy urządzenie znajduje się w innej lokalizacji.

Specjalne metody dla urządzeń Samsung Galaxy

Urządzenia Samsung Galaxy oferują użytkownikom dodatkowe opcje odblokowania dzięki własnemu ekosystemowi usług i oprogramowania producenta. Samsung, będąc jednym z największych producentów smartfonów na świecie, rozwinął szereg autorskich rozwiązań, które uzupełniają standardowe mechanizmy systemu Android i mogą okazać się niezwykle przydatne w sytuacjach awaryjnych. Najważniejszą z tych usług jest Samsung Find My Mobile, która oferuje funkcjonalności podobne do Google Find My Device, ale z dodatkowymi możliwościami specyficznymi dla urządzeń Samsung.

Usługa Samsung Find My Mobile, dostępna obecnie pod adresem smartthingsfind.samsung.com, umożliwia zdalne zarządzanie urządzeniami Samsung Galaxy z poziomu przeglądarki internetowej. Aby skorzystać z tej usługi w celu odblokowania zapomnianego hasła, urządzenie musi spełniać kilka warunków podstawowych: musi być połączone z internetem, skonfigurowane z kontem Samsung Account, mieć włączoną funkcję Find My Mobile oraz działać pod kontrolą systemu Android 8.0 lub nowszego. Dodatkowo, funkcja zdalnego odblokowania musi być wcześniej aktywowana w ustawieniach urządzenia.

Proces odblokowania urządzenia Samsung przy użyciu Find My Mobile jest stosunkowo prosty i intuicyjny. Po zalogowaniu się do usługi przy użyciu danych konta Samsung, użytkownik otrzymuje dostęp do listy wszystkich powiązanych urządzeń wraz z ich aktualnymi lokalizacjami na mapie. Po wybraniu zablokowanego urządzenia system wyświetla szczegółowe informacje o jego stanie, w tym poziom naładowania baterii, status połączenia sieciowego oraz dostępne opcje zarządzania. Wśród dostępnych funkcji znajduje się opcja „Odblokuj mój telefon”, która po kliknięciu wymaga potwierdzenia tożsamości poprzez ponowne wprowadzenie hasła konta Samsung.

Proces weryfikacji w ramach usługi Find My Mobile obejmuje również dodatkowe mechanizmy bezpieczeństwa, takie jak test CAPTCHA mający na celu potwierdzenie, że operację wykonuje człowiek, a nie zautomatyzowany system. Po pomyślnej weryfikacji tożsamości system wysyła polecenie odblokowania do urządzenia, które jeśli jest włączone i połączone z internetem, zostaje natychmiast odblokowane bez konieczności wprowadzania zapomnianych kodów dostępu. Ta metoda jest szczególnie cenna, ponieważ nie wymaga przywracania ustawień fabrycznych ani utraty danych przechowywanych na urządzeniu.

Nowsze modele Samsung Galaxy z interfejsem One UI w wersji 6.1 i nowszej oferują dodatkowo funkcję odblokowania ekranu przy użyciu poprzedniej metody blokady. Oznacza to, że jeśli użytkownik niedawno zmienił swój kod dostępu, może wykorzystać wcześniej używany kod lub wzór do tymczasowego odblokowania urządzenia. Ta funkcja jest szczególnie przydatna dla osób, które regularnie zmieniają swoje kody dostępu ze względów bezpieczeństwa, ale czasami mają trudności z zapamiętaniem najnowszych zmian.

W przypadku urządzeń Samsung, podobnie jak w innych smartfonach z systemem Android, istnieje również możliwość wykorzystania alternatywnego kodu PIN jako zapasowej metody odblokowania. Jeśli użytkownik zapomni wzoru blokady ekranu, po kilku nieudanych próbach jego wprowadzenia, system może zaproponować alternatywne uwierzytelnienie przy użyciu wcześniej ustalonego kodu PIN. Ta opcja jest dostępna głównie w starszych modelach lub w przypadku, gdy użytkownik wcześniej skonfigurował taką możliwość w ustawieniach zabezpieczeń.

Dla najbardziej skomplikowanych przypadków, gdy żadna z powyższych metod nie przynosi rezultatu, Samsung oferuje również możliwość skorzystania z autoryzowanego serwisu technicznego. Serwisy Samsung posiadają specjalistyczne narzędzia i oprogramowanie, które w określonych sytuacjach mogą umożliwić odblokowanie urządzenia bez utraty danych. Jednakże ta opcja zazwyczaj wiąże się z koniecznością udowodnienia własności urządzenia poprzez przedstawienie dokumentów zakupu, a także może generować dodatkowe koszty serwisowe.

Prewencyjne środki zabezpieczające przed utratą dostępu

Najskuteczniejszym sposobem radzenia sobie z problemem zapomnianych haseł jest właściwe planowanie i wdrożenie odpowiednich środków prewencyjnych, które minimalizują ryzyko całkowitej utraty dostępu do urządzenia. Współczesne smartfony oferują szereg funkcji i mechanizmów, które mogą służyć jako zapasowe metody uwierzytelniania w przypadku zapomnienia podstawowego kodu dostępu. Kluczem do skutecznej prewencji jest nie tylko znajomość dostępnych opcji, ale również ich właściwa konfiguracja i regularne testowanie działania.

Jednym z najważniejszych elementów strategii prewencyjnej jest skonfigurowanie wielowarstwowego systemu uwierzytelniania, który oferuje kilka alternatywnych metod odblokowania urządzenia. Nowoczesne smartfony umożliwiają jednoczesne korzystanie z różnych form biometrii, takich jak czytniki linii papilarnych, rozpoznawanie twarzy, a w niektórych modelach również skanery tęczówki czy rozpoznawanie głosu. Konfiguracja kilku różnych metod biometrycznych znacząco zwiększa prawdopodobieństwo pomyślnego odblokowania urządzenia nawet w sytuacjach, gdy jedna z metod zawodzi z powodów technicznych lub środowiskowych.

Funkcja Android Smart Lock, dostępna w urządzeniach z systemem Google, oferuje szczególnie praktyczne rozwiązania dla użytkowników, którzy chcą zminimalizować ryzyko całkowitej blokady urządzenia. Smart Lock umożliwia konfigurację zaufanych lokalizacji, w których urządzenie pozostaje automatycznie odblokowane, zaufanych urządzeń Bluetooth, które utrzymują urządzenie w stanie odblokowanym, gdy znajdują się w zasięgu, oraz funkcji rozpoznawania twarzy i głosu. Właściwa konfiguracja tych opcji może zapewnić, że nawet w przypadku zapomnienia podstawowego kodu dostępu, użytkownik będzie mógł odblokować urządzenie w swojej domowej lub biurowej lokalizacji.

Regularne tworzenie kopii zapasowych danych stanowi kolejny kluczowy element strategii prewencyjnej, który choć nie zapobiega blokowaniu urządzenia, znacząco redukuje konsekwencje ewentualnej konieczności przywracania ustawień fabrycznych. Współczesne systemy operacyjne oferują zaawansowane mechanizmy automatycznego tworzenia kopii zapasowych w chmurze, które obejmują nie tylko dane użytkownika, takie jak zdjęcia, filmy i dokumenty, ale również ustawienia aplikacji, historię połączeń, wiadomości tekstowe oraz konfigurację systemu. Regularne weryfikowanie aktualności i kompletności kopii zapasowych powinno stać się rutynową praktyką każdego użytkownika smartfona.

Dokumentowanie i bezpieczne przechowywanie informacji o kodach dostępu stanowi kontrowersyjną, ale często praktyczną metodę zabezpieczenia przed utratą dostępu do urządzenia. Chociaż zapisy kodów dostępu w miejscach łatwo dostępnych dla osób trzecich stanowią oczywiste zagrożenie bezpieczeństwa, istnieją metody bezpiecznego dokumentowania tych informacji, które mogą okazać się zbawienne w sytuacjach kryzysowych. Jedną z takich metod jest wykorzystanie menedżerów haseł z funkcją szyfrowania, które pozwalają na bezpieczne przechowywanie kodów dostępu za dodatkowymi warstwami zabezpieczeń biometrycznych lub hasłami master.

Edukacja i regularne przypominanie sobie procedur bezpieczeństwa stanowi często niedoceniany, ale niezwykle ważny element prewencji. Użytkownicy powinni regularnie sprawdzać i aktualizować swoje metody uwierzytelniania, testować działanie alternatywnych metod odblokowania oraz weryfikować aktualność swoich kont i haseł do usług chmurowych. Szczególnie ważne jest upewnienie się, że konta Google, Apple ID czy Samsung Account są aktywne, zabezpieczone aktualnymi hasłami oraz powiązane z aktualnymi adresami e-mail i numerami telefonów do odzyskiwania dostępu.

Ograniczenia, ryzyko i kwestie bezpieczeństwa

Proces odzyskiwania dostępu do zablokowanych urządzeń mobilnych wiąże się z szeregiem ograniczeń technicznych, prawnych i bezpieczeństwa, które użytkownicy muszą dokładnie rozumieć przed podjęciem jakichkolwiek działań. Najbardziej fundamentalnym ograniczeniem większości metod odblokowania jest konieczność całkowitego wymazania danych z urządzenia, co oznacza nieodwracalną utratę wszystkich informacji, które nie zostały wcześniej zabezpieczone poprzez kopie zapasowe w chmurze lub na zewnętrznych nośnikach danych. Ta charakterystyka jest bezpośrednim wynikiem coraz bardziej zaawansowanych mechanizmów szyfrowania stosowanych przez producentów urządzeń mobilnych, które skutecznie uniemożliwiają jakiekolwiek obejście zabezpieczeń bez jednoczesnej utraty dostępu do zaszyfrowanych danych.

Szczególnie istotną kwestią jest zrozumienie, że różne metody odblokowania charakteryzują się różnymi poziomami skuteczności w zależności od wieku urządzenia, wersji systemu operacyjnego oraz indywidualnej konfiguracji zabezpieczeń. Starsze urządzenia z systemem Android w wersjach poprzedzających Lollipop 5.0 oferują relatywnie proste mechanizmy odzyskiwania dostępu poprzez konta Google, jednak te same metody są całkowicie nieskuteczne w nowszych wersjach systemu. Podobnie, różne modele iPhone’ów wymagają różnych procedur wprowadzania w tryb awaryjny, a niektóre starsze modele mogą w ogóle nie obsługiwać najnowszych funkcji odblokowania.

Korzystanie z nieoficjalnych narzędzi i oprogramowania do odblokowania urządzeń mobilnych niesie ze sobą znaczne ryzyko bezpieczeństwa oraz może prowadzić do utraty gwarancji producenta. Chociaż na rynku dostępne są różnorodne aplikacje i programy reklamowane jako skuteczne narzędzia do obejścia zabezpieczeń mobilnych, ich wykorzystanie może prowadzić do kompromitacji bezpieczeństwa urządzenia, instalacji złośliwego oprogramowania, kradzieży danych osobowych, a nawet całkowitego uszkodzenia urządzenia. Dodatkowo, większość producentów wyraźnie zastrzega w regulaminach gwarancji, że jakiekolwiek próby obejścia zabezpieczeń przy użyciu nieautoryzowanych narzędzi mogą skutkować utratą uprawnień gwarancyjnych.

Aspekty prawne związane z odblokowaniem urządzeń mobilnych również wymagają szczególnej uwagi, szczególnie w kontekście urządzeń służbowych lub należących do osób trzecich. W wielu jurysdykcjach próby obejścia zabezpieczeń urządzeń, które nie należą do osoby podejmującej takie działania, mogą być traktowane jako forma włamania komputerowego lub naruszenia prywatności, nawet jeśli intencje są pozytywne. Użytkownicy urządzeń służbowych powinni zawsze skonsultować się z działami IT swoich organizacji przed podjęciem jakichkolwiek prób samodzielnego odblokowania, ponieważ może to naruszać polityki bezpieczeństwa korporacyjnego lub prawne wymogi dotyczące ochrony danych.

Kwestie prywatności stanowią kolejny ważny wymiar problemu odblokowania urządzeń mobilnych. Większość metod odzyskiwania dostępu wymaga korzystania z usług chmurowych producentów, takich jak Google Find My Device, iCloud czy Samsung Find My Mobile, co oznacza, że informacje o lokalizacji urządzenia, jego stanie technicznym oraz podejmowanych działaniach są przesyłane i przechowywane na serwerach zewnętrznych. Chociaż producenci zapewniają o wysokich standardach bezpieczeństwa swoich usług chmurowych, użytkownicy szczególnie dbający o prywatność mogą mieć zastrzeżenia co do udostępniania takich informacji.

Ryzyko związane z fałszywymi lub nieuczciwymi usługami odblokowania stanowi rosnący problem w branży. W internecie można znaleźć liczne oferty komercyjnych usług obiecujących odblokowanie dowolnego urządzenia mobilnego za określoną opłatą, jednak większość z tych ofert to oszustwa mające na celu wyłudzenie pieniędzy lub danych osobowych od zdesperowanych użytkowników. Prawdziwe, profesjonalne usługi odblokowania są zazwyczaj dostępne wyłącznie przez autoryzowane serwisy producentów i wiążą się z koniecznością udowodnienia własności urządzenia oraz akceptacji utraty wszystkich danych.

Rekomendacje i najlepsze praktyki

Na podstawie szczegółowej analizy dostępnych metod odblokowania urządzeń mobilnych oraz związanych z nimi ograniczeń i ryzyk, można sformułować szereg praktycznych rekomendacji, które pomogą użytkownikom skutecznie radzić sobie z problemami związanymi z zapomnianymi hasłami oraz minimalizować prawdopodobieństwo wystąpienia takich sytuacji w przyszłości. Kluczowym elementem efektywnej strategii zarządzania zabezpieczeniami mobilnymi jest proaktywne podejście, które koncentruje się na prewencji oraz przygotowaniu odpowiednich mechanizmów zapasowych zanim problem rzeczywiście wystąpi.

Pierwszą i najważniejszą rekomendacją jest systematyczne wdrożenie wielowarstwowej strategii uwierzytelniania, która łączy różne metody zabezpieczeń w sposób komplementarny. Użytkownicy powinni skonfigurować co najmniej dwie różne metody biometryczne, takie jak czytnik linii papilarnych i rozpoznawanie twarzy, oraz dodatkowo aktywować funkcje inteligentnego odblokowania, takie jak Android Smart Lock czy podobne rozwiązania oferowane przez innych producentów. Konfiguracja zaufanych lokalizacji, szczególnie domowej i biurowej, może zapewnić automatyczne odblokowanie urządzenia w bezpiecznych środowiskach, eliminując potrzebę ciągłego wprowadzania kodów dostępu.

Druga kluczowa rekomendacja dotyczy systematycznego tworzenia i weryfikowania kopii zapasowych danych. Użytkownicy powinni skonfigurować automatyczne kopie zapasowe w chmurze oferowane przez producentów ich urządzeń, ale również rozważyć stworzenie dodatkowych, lokalnych kopii zapasowych najważniejszych danych na zewnętrznych nośnikach lub komputerach osobistych. Regularne testowanie procesu przywracania danych z kopii zapasowych jest równie ważne jak ich tworzenie, ponieważ pozwala na wczesne wykrycie ewentualnych problemów z kompatybilnością lub kompletnością zabezpieczonych informacji.

Trzecia rekomendacja koncentruje się na właściwym zarządzaniu kontami i usługami producentów urządzeń. Użytkownicy powinni regularnie aktualizować swoje konta Google, Apple ID, Samsung Account oraz inne powiązane profile, upewniając się, że przypisane do nich adresy e-mail i numery telefonów są aktualne i dostępne. Szczególnie ważne jest włączenie dwuskładnikowego uwierzytelniania dla tych kont oraz skonfigurowanie alternatywnych metod odzyskiwania dostępu, takich jak pytania bezpieczeństwa czy kody odzyskiwania.

Czwarta rekomendacja dotyczy edukacji i świadomości użytkowników w zakresie dostępnych opcji zabezpieczeń oraz procedur awaryjnych. Użytkownicy powinni regularnie zapoznawać się z dokumentacją techniczną swoich urządzeń, szczególnie w zakresie funkcji zabezpieczeń i opcji odzyskiwania dostępu. Warto również okresowo testować alternatywne metody odblokowania, aby upewnić się, że działają prawidłowo i że użytkownik pamięta niezbędne procedury aktywacji.

Piąta rekomendacja koncentruje się na rozważnym podejściu do zmian kodów dostępu. Chociaż regularna zmiana haseł jest ogólnie uważana za dobrą praktykę bezpieczeństwa, w przypadku urządzeń mobilnych używanych codziennie, zbyt częste zmiany mogą prowadzić do pomyłek i zapomnienia nowych kodów. Zaleca się ustanowienie racjonalnego harmonogramu zmian, który równoważy potrzeby bezpieczeństwa z praktycznością użytkowania, oraz dokumentowanie zmian w bezpieczny sposób.

Szósta i ostatnia kluczowa rekomendacja dotyczy przygotowania planu działania na wypadek sytuacji kryzysowej. Użytkownicy powinni z góry wiedzieć, które metody odblokowania są dostępne dla ich konkretnych urządzeń, gdzie znajdują się niezbędne informacje (takie jak numery seryjne urządzeń, dokumenty zakupu, dane kont), oraz jak skontaktować się z oficjalnym wsparciem technicznym producenta w przypadku potrzeby. Posiadanie takiego planu znacząco skraca czas reakcji w sytuacji kryzysowej i zwiększa prawdopodobieństwo pomyślnego rozwiązania problemu przy minimalnych stratach danych i czasu.

Wnioski i perspektywy rozwoju

Problem zapomnianych haseł do urządzeń mobilnych reprezentuje jeden z najbardziej charakterystycznych paradoksów współczesnej technologii, gdzie rosnące wymagania bezpieczeństwa cyfrowego nieuchronnie kolidują z potrzebami użyteczności i wygody codziennego użytkowania. Analiza dostępnych metod odzyskiwania dostępu do zablokowanych smartfonów wyraźnie pokazuje, że branża technologiczna znajdzie się w ciągłym procesie balansowania między maksymalizacją ochrony danych użytkowników a zapewnieniem im rozsądnych możliwości odzyskania dostępu do własnych urządzeń w sytuacjach awaryjnych. Ewolucja systemów zabezpieczeń mobilnych, szczególnie widoczna w przejściu od Androida 4.4 do nowszych wersji oraz w kolejnych generacjach iOS, wskazuje na jasny trend w kierunku priorytetowego traktowania bezpieczeństwa kosztem łatwości odzyskiwania dostępu.

Przyszłość rozwiązań związanych z odblokowaniem urządzeń mobilnych prawdopodobnie będzie skupiać się na dalszym rozwoju technologii biometrycznych oraz sztucznej inteligencji, które mogą oferować bardziej zaawansowane, ale jednocześnie bardziej intuicyjne metody uwierzytelniania. Już obecnie można obserwować eksperymentalne implementacje rozpoznawania wzorców behawioralnych użytkowników, takich jak charakterystyczny sposób trzymania urządzenia, prędkość i rytm pisania, czy nawet analiza sposobu chodzenia za pomocą wbudowanych akcelerometrów. Te technologie mogą w przyszłości oferować ciągłe, pasywne uwierzytelnianie, które minimalizuje potrzebę aktywnego wprowadzania kodów dostępu, jednocześnie utrzymując wysoki poziom bezpieczeństwa.

Rozwój technologii blockchain i zdecentralizowanych systemów tożsamości może również wpłynąć na przyszłe metody zarządzania dostępem do urządzeń mobilnych. Koncepcje takie jak samo-suwerenna tożsamość cyfrowa mogą umożliwić użytkownikom większą kontrolę nad swoimi danymi uwierzytelniającymi, jednocześnie oferując bardziej elastyczne mechanizmy odzyskiwania dostępu, które nie są całkowicie uzależnione od usług kontrolowanych przez producentów urządzeń czy dostawców systemów operacyjnych.

Kwestie prawne i regulacyjne związane z dostępem do urządzeń mobilnych będą prawdopodobnie zyskiwać na znaczeniu w miarę wzrostu świadomości społecznej dotyczącej prywatności cyfrowej oraz rosnącej liczby przypadków, w których dostęp do urządzeń mobilnych ma krytyczne znaczenie dla bezpieczeństwa publicznego, postępowań sądowych czy sytuacji medycznych. Prawodawcy w różnych jurysdykcjach mogą być zmuszeni do opracowania bardziej precyzyjnych regulacji dotyczących równowagi między prawem do prywatności a potrzebami bezpieczeństwa publicznego oraz ochrony praw konsumentów.

Edukacja użytkowników pozostanie kluczowym elementem skutecznego radzenia sobie z problemami związanymi z zabezpieczeniami mobilnymi. W miarę wzrostu skomplikowania technologii zabezpieczeń, będzie rosła potrzeba lepszego przygotowania użytkowników do zarządzania swoimi urządzeniami w sposób bezpieczny, ale jednocześnie praktyczny. Producenci urządzeń oraz dostawcy usług prawdopodobnie będą musieli inwestować więcej zasobów w intuicyjne interfejsy użytkownika oraz kompleksowe materiały edukacyjne, które pomogą przeciętnym użytkownikom zrozumieć i skutecznie wykorzystywać dostępne opcje zabezpieczeń.

Ostatecznie, problem zapomnianych haseł do urządzeń mobilnych odzwierciedla szersze wyzwania związane z digitalizacją życia codziennego oraz rosnącą zależnością społeczeństwa od technologii cyfrowych. Rozwiązania techniczne, choć istotne, muszą być uzupełnione przez zmianę nawyków użytkowników, lepszą edukację cyfrową oraz przemyślane regulacje prawne, które wspierają zarówno bezpieczeństwo jak i użyteczność nowoczesnych urządzeń mobilnych. W miarę ewolucji tych technologii, kluczowe będzie utrzymanie perspektywy skoncentrowanej na użytkowniku, która priorytetowo traktuje praktyczne potrzeby ludzi korzystających z tych urządzeń w codziennym życiu, jednocześnie nie narażając na szwank fundamentalnych zasad bezpieczeństwa cyfrowego.

Plik DAT: jak otwierać, konwertować i bezpiecznie używać w różnych systemach

Jak oszczędzać na PS Plus? Przegląd promocji i najlepszych okazji

Jak wyłączyć kopie zapasową Google i zarządzać miejscem na dysku

Jak naprawić błąd „nie znaleziono punktu wejścia procedury” i zapobiegać mu w przyszłości

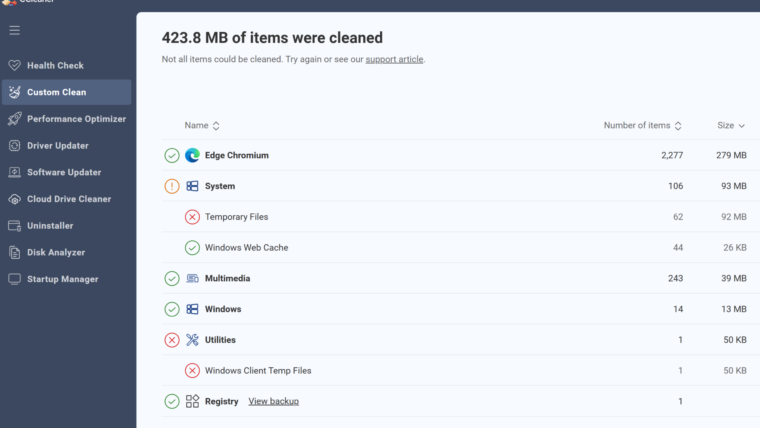

Jak działa CCleaner? Czy jest bezpieczny? Przegląd możliwości i funkcji

Skuteczne wdrożenie Magento 2 – jak zbudować sklep, który naprawdę sprzedaje

Optymalna produkcja — jak wesprzeć procesy w swojej firmie?

192.168.1.1 – co to? Jak się zalogować?